上次写的文章 理解SSL(https)中的对称加密与非对称加密 ,一些小伙伴们说要如果有抓包过程,也就是有图片了解下过程比较好,所以有了这篇文章,写得不好的地方希望大家能提出建议呀,以能改正。

实验环境:

操作系统:Kali linux 1.06 64位

软件:Wireshark

实验目的:查看https的协议传输过程。

一、打开软件,

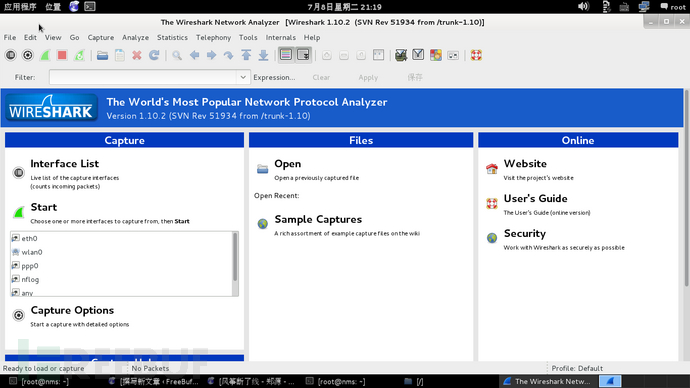

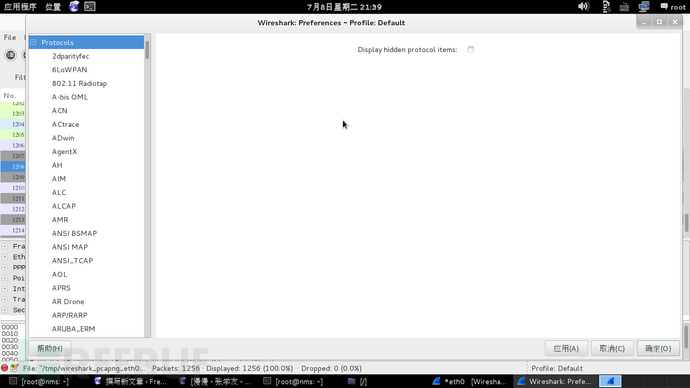

二、打开后,选择菜单下的edit的Prefenrces,选择protocols下的ssl(因为我们要观测的是https的传输过程),点击开始:

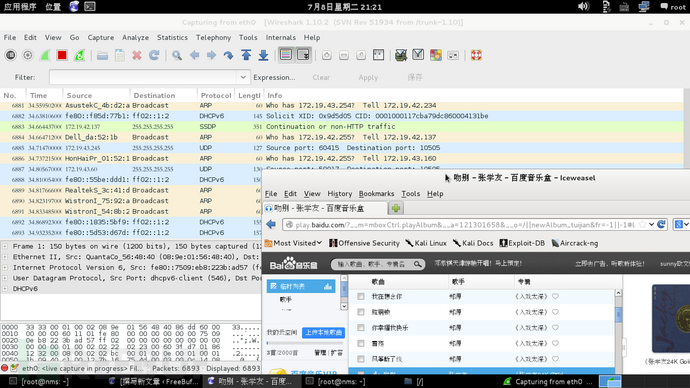

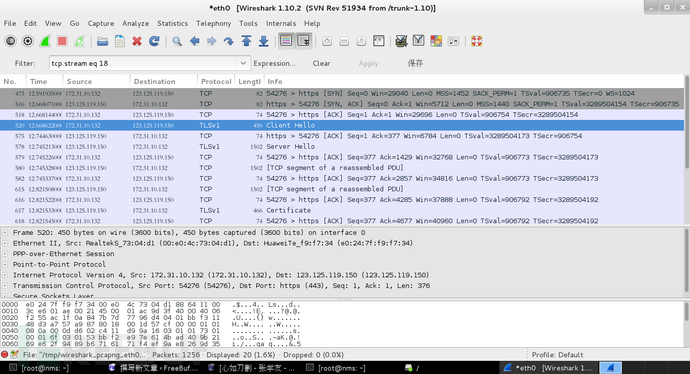

三、开始监听https传输数据:

因为我在放歌,所以看见数据传输很快哦,眨眼之间数据就跳走了:

回到正题,进入https站点,开始实践:

四、查看协议传输过程,(PS:Https=http+ssl)

1、 看见TLSv1了么?

第一个就是蓝色就是我们PC电脑端向服务器发送HELLO ,即浏览器向服务器请求一个安全的网页。

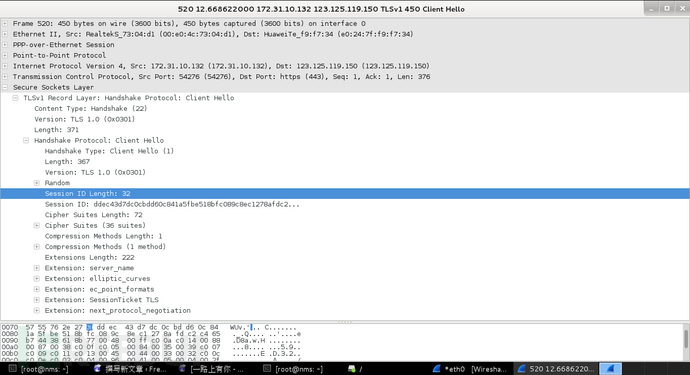

然后双击这个HELLO看下传输的内容:

2、服务器就把它的证书和公匙发回来,同时向服务端发送ACK报文以便服务端确认数据是否无误。

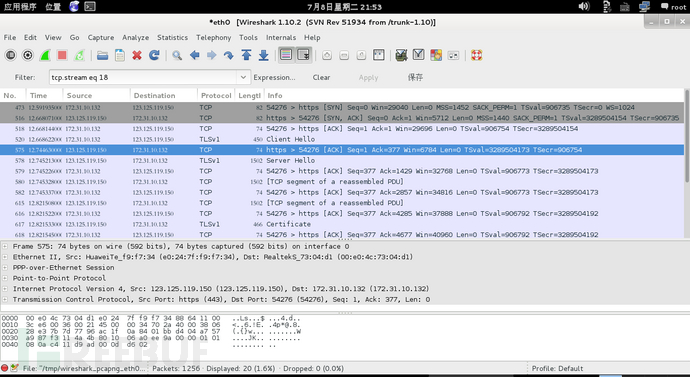

3、服务端发送一句:“你好”,这是服务端知道那个请求是你发送的(同时它也会发送ACK报文确认发给你数据是否无误),同时浏览器会检查证书是不是由可以信赖的机构颁发的,确认证书有效和此证书是此网站的。

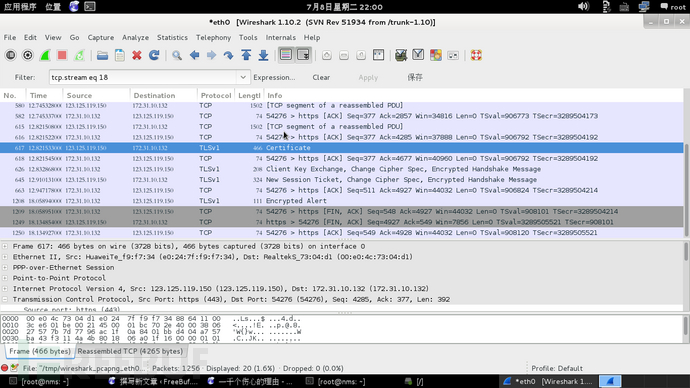

4、浏览器使用公钥加密了一个随机对称密钥,包括加密的URL一起发送到服务器

然后就是浏览器与服务器的交互过程:

1、服务器用自己的私匙解密了你发送的钥匙。然后用这把对称加密的钥匙给你请求的URL链接解密。

2、服务器用你发的对称钥匙给你请求的网页加密。你也有相同的钥匙就可以解密发回来的网页了。

文章写到这就应该结束了,本文写的不是很完善,主要是写个大概过程,写得不好的地方敬请大家多谅解,本文主要是希望研究这方面的小伙伴能互相学习下。

-

忘记帐号密码@LittleHann 一幅图秒杀一篇文章~

忘记帐号密码@LittleHann 一幅图秒杀一篇文章~ -

补充一点,SSL秘密会话通道的对称密钥并不是客户端在第二阶段key exchange中产生的那48字节,而是用这个48字节的“预主密钥”,产生一个更长的“主密钥”,从“主密钥”中获得两个对称密钥+两个对应的初始加密向量IV,分别是客户端加密和服务端加密,虽然有两个加密密钥,但是加密算法是对称的。

不容错过

- Google研究人员宣布完成全球首例SHA-1哈希碰撞!Sphinx2017-02-24

- 视频:WaRP飞思卡尔可穿戴设备 – CES展会上最酷炫的东西FB视频2014-02-21

- Splunk大数据分析经验分享:从入门到夺门而逃Porsche2016-12-19

- KCon大会首日速描:黑客们团结起来ArthurKiller2016-08-27

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 18 条评论

@LittleHann 一幅图秒杀一篇文章~

@忘记帐号密码 o(^▽^)o

@LittleHann (●’◡’●)

@LittleHann 打脸

@叶纸 我没有这个意思….只是补充一下LZ

借助8187研究过iphone的包

lz 喜欢听郑源的歌, 是不是寂寞单身没人爱啊

@342 刚失恋

大牛勿喷,重在分享

好,谢谢分享

多些楼主的分享,辛苦了

= = 还是很感谢楼主,但是我记得是可以导入证书的,怎么操作的?

写的很好,最近在研究抓包方面!

补充一点,SSL秘密会话通道的对称密钥并不是客户端在第二阶段key exchange中产生的那48字节,而是用这个48字节的“预主密钥”,产生一个更长的“主密钥”,从“主密钥”中获得两个对称密钥+两个对应的初始加密向量IV,分别是客户端加密和服务端加密,虽然有两个加密密钥,但是加密算法是对称的。

awesome~